気づけない日々に潜む“見えない攻撃プロセス”を徹底解説

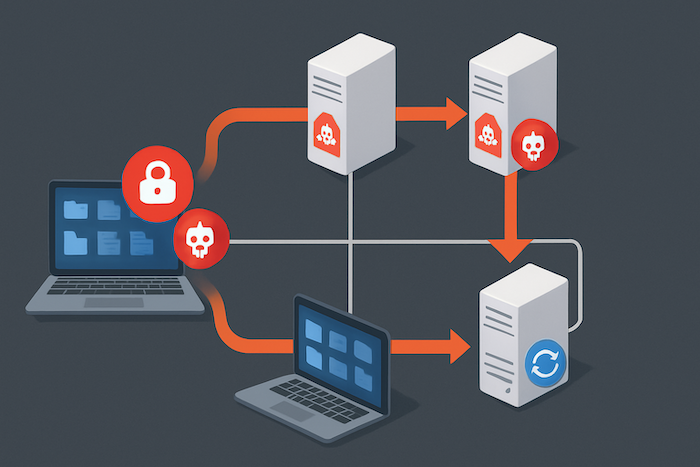

ランサムウェアが侵入した瞬間にファイルを暗号化するとイメージしている人は多いですが、実際には 「侵入 → 潜伏 → 調査 → 拡散 → 破壊」 という長いプロセスを経て攻撃が実行されます。

この“侵害に気づけない期間”こそが、被害を大きくし、企業を機能停止に追い込む最大の理由です。

本記事では、ランサムウェアが企業に侵入したあと、どのように内部を乗っ取り、暗号化へ進むのかの一例をご紹介します。

1. 侵入直後:ほとんど何も起こらない(ように見える)

ランサムウェアは、侵入した瞬間には動きません。

ほとんどのケースで 「何も起こらない」 ため、ユーザーも管理者も全く気づけません。

侵入経路の例:

・フィッシングメールの添付ファイル

・VPN脆弱性

・RDP(リモートデスクトップ)の不正アクセス

・クラウド設定ミス

・USB経由

ここで設置されるのは“最初の一手”、つまり 足場(Foothold)。

この時点で見える症状はほぼゼロ。

だからこそ危険なのです。

2. 潜伏フェーズ(数日〜数か月):社内の情報を静かに収集

侵入後、ランサムウェアはすぐに暗号化を始めません。

まずは“偵察(Reconnaissance)”を開始します。

ランサムウェアが行う「偵察」の内容

・ネットワークの構造把握

・利用されているサーバーの種類確認

・ファイル共有サーバーの探索

・管理者権限を奪うための情報収集

・どの端末にどんなデータがあるか分類

・重要システム・バックアップ装置を特定

これはまるで泥棒が家に入り、

「どの部屋に金庫がある?」「警報はどこ?」

と調べ回るようなものです。

この期間、PCの動作は完全に“正常”に見えます。

だから見つかりません。

3. 権限奪取フェーズ:管理者権限を取りにくる

攻撃者が次に狙うのは 「管理者権限(Administrator)」 です。

ここを奪われると、企業全体が“丸裸”になります。

権限奪取に使われる手法の例

・パスワードハッシュの窃取

・Windowsの脆弱性を利用(Pass the Hash など)

・メモリ上の資格情報を抽出(Mimikatz)

・ドメイン管理者アカウントの奪取

なぜここまで権限にこだわるのか?

管理者権限を奪えば、サーバーもバックアップも自由に壊せるため。

この段階になると、攻撃者は企業内で「神様」と同じ権限を持ちます。

4. 横展開(Lateral Movement):感染が“音もなく”拡大

権限を得た攻撃者は、社内のネットワークを横に、横に、横に 広がりながら感染を拡大します。

ランサムウェアが狙う端末の優先順位

1.ファイルサーバー

2.Active Directory(ADサーバー)

3.バックアップサーバー

4.従業員PC

ここでの目的は明確

できる限り多くの端末を“同時に破壊できる状態”にすること。

横展開は通常、数週間〜数か月かけて行われます。

その間、PCは普通に動くため誰も気づきません。

5. バックアップ破壊:逃げ道を徹底的にふさぐ

ランサムウェア攻撃の本番は「請求」ですが、その前に必ず行われる重要工程があります。

それが バックアップ破壊。

攻撃者が最も恐れているのは、企業が「バックアップから復旧して払わない」こと。

だからこそ、暗号化を仕掛ける前に次のことをします

・バックアップサーバーの削除

・バックアップファイルの消去

・ボリュームシャドウコピー(VSS)の削除

・クラウドバックアップへの侵入・破壊

・バックアップ設定の改ざん

実際、多くの企業は

「バックアップが壊されていた」

「復旧データがすでに暗号化されていた」

という状況に陥ります。

6. 暗号化フェーズ:同時多発的に企業を停止させる

十分に潜伏・準備が完了すると、ランサムウェアは一斉に暗号化を開始します。

この瞬間は突然訪れます。

・社内のファイル共有が使えなくなる

・サーバーが無反応になる

・端末が再起動を繰り返す

・ファイル名に奇妙な拡張子が付く

・ランサムノート(脅迫文)が表示される

ここで初めて企業は、「感染していた」ことに気づきます。

しかしその時には、すでに

・データ盗難

・暗号化 ・バックアップ破壊

のすべてが完了しています。

7. なぜ気づけなかったのか?

原因は“可視化できていない”こと

ランサムウェアは、侵入〜暗号化までに数十日〜数百日潜伏しているという報告もあり、被害が大きくなる理由は明白です。

企業は次の部分を監視できていないケースがほとんどです:

・ネットワークに新しいデバイスが接続された

・不審な通信が発生している

・セキュリティ機能がOFFになっているPCがある

・認証エラー(不正ログイン)

・権限昇格の痕跡

・バックアップに異常が起きている

つまり、

気づけない=止められない

という構造が被害を拡大させています。

8. 防ぐには「防御」ではなく“気づく仕組み”が必要

多くの企業が、

・ウイルス対策ソフト

・ファイアウォール

・VPN

などを導入しています。

しかし、今回解説したようにランサムウェアは“音もなく内部に広がる”ため、防御機能がONかOFFか、正しく動いているかを常に監視できなければ意味がありません。

9. SOLAMILU の立ち位置

SOLAMILU は、内部で起きている異常を“人が理解できる形で可視化”します。

・端末が新しく接続された

・セキュリティ設定がOFFになった

・不審なIPに通信している

・バックアップ装置が応答しない

・権限周りの異常

これらを色やアイコンで即座に見せ、専門知識がなくても「何かおかしい」と気づけるようにするのがSOLAMILUの役割です。

まとめ:ランサムウェアは“気づけなかった時間”が企業を壊す

ランサムウェアは侵入直後には動かず、企業内部で数週間〜数カ月にわたり静かに準備を進めます。

1.侵入

2.偵察

3.権限奪取

4.横展開

5.バックアップ破壊

6.暗号化・請求

このプロセスの大部分は 「見えない」「気づけない」。

だからこそ、被害が壊滅的になるのです。

【Microsoft Defender(マイクロソフトディフェンダー)関連記事】

SOLAMILU株式会社は、Microsoft Defenderのランサムウェア防御機能を簡単に活用できる新機能「ランサムセーフアシスト」を提供開始。設定支援と見える化で誤操作を防ぎ、被害を未然に防止します。

Microsoft Defender(マイクロソフトディフェンダー)で守る通信の安全とは?

Windowsセキュリティの中に「ファイアーウォールとネットワーク保護」という項目があります。

これはどんな機能なのか、また「ウイルスと脅威の検知」とは何が違うのか教えてください。

ウイルスと脅威の検知とは?【Microsoft Defender解説】

「Windows セキュリティ」を開いたところ、「ウイルスと脅威の検知」という項目があって驚きました。

これはどんな機能なんでしょうか?

常に何かウイルスが検出されているという意味なのか、不安になっています。